En los posts anteriores os contaba como me había empezado a interesar por incluir en Home Assistant el consumo eléctrico de algunos enchufes inteligentes… y hecho esta. Ahora bien, se puede hacer un poco mejor.

Que problemas tiene lo que hemos hecho hasta ahora.

- Necesitamos poner “enchufes inteligentes” por toda la casa.

En principio, aunque la cosas pueda parecer lógica no es una solución. ¿ Por que ?

Pues, no se vosotros, pero yo tengo muchos enchufes en casa y poner algo en cada uno, aparte de que es un trabajo muy duro me va a generar muchos problemas.

- Coste: Son muchos aparatos y multiplicando el coste de uno por el numero de enchufes da …. MUCHO! .. Si os sobra la pasta adelante, aun asi no lo veo.

- Conextion: Shelly se connecta por Wifi. El empezar a incluir mas y mas dispositivos en vuestra red va a generaros problemas en otros ámbitos. Si, podéis segmentar la red, podéis hacer una red solo para IoT. Podéis limitar la de 2.4 solo a este tipo de dispositivos. Si, no os vais a quedar sin IPs en la red privada. Vale, son arregladles, pero si no lo hacéis bien va a ser un quebradero de cabeza. Normalmente los routers domésticos tienen un numero limitado (grande pero limitado) de dispositivos que pueden gestionar en Wifi.

- Se os va a escapar algo. No todo lo que tenéis en casa se conecta a un enchufe y si no pasa por un Shelly no va a salir en las mediciones.

Bueno, pues donde puede estar la solución? .. pues aquí.

Si, ese es le cuadro eléctrico de mi casa. Por ahi pasan todo lo que tenga que ver con la electricidad. Entran los cables de la calle y se distribuyen a las diferentes habitaciones (y ahi llega todo mi conocimiento de electricidad). Pero la idea es que si en vez de medir en cada uno de los diferentes puntos donde se consume mido donde entra la electricidad podre saber el consumo total de la casa, que es lo que estaba buscando. Aunque eso tiene un problema. ¿ Os hacéis a la idea de cual ?

Pues si mido el consumo en la entrada del panel va a ser complicado saber que parte del consumo pertenece a que aparato. Aunque ese problema vamos a dejarlo por ahora apartado y vamos a focalizar en como puedo medir el consumo de la casa.

Ahora solo hay que encontrar unos aparatos que pueda utilizar para eso. El problema es que no podemos hacer como en los enchufes y poner algo “entre” el cable y el aparato para que haga la medición, pero seguro que algo encontramos.

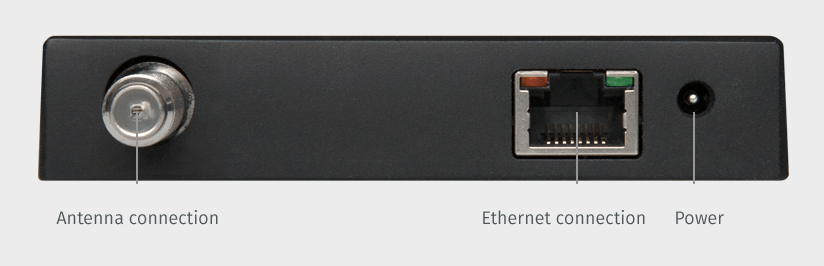

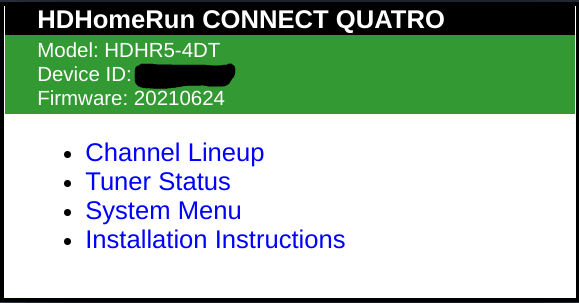

Después de darle muchas vueltas el dispositivo que seleccione fue:

¿ Y cuales fueron los criterios que me convencieron ?

- Tiene dos canales de medición. Si os fijáis mi cuadro eléctrico esta divido en 4 fases. Asi que si tengo dos canales de medición con 2 de esos podría medir cada una de las fases por separado. Si recordamos lo de que no puedo saber el consumo de los dispositivos individuales, pero al dividirlo en 4 al menos puedo ver ese detalle.

- No es “intrusivo”. Simplemente hay que poner la pinza en el cable que se mide y yasta.

- No ocupa mucho sitio en el cuadro.

Lo primero que tengo que hacer es configurarlo fuera del cuadro, sobre todo por que antes de tocar el cuadro eléctrico (que no lo voy a hacer yo) cualquier cosa que se pueda comprobar va a mejorarlo.

Las conexiones son fáciles, dos para la corriente y uno para la pinza de medir. Una vez lo tenemos asi el integrarlo con el Home Assistant es fácil Es simplemente un nuevo dispositivo WIFI para añadir. No hay ninguna diferencia con los enchufes inteligentes que hemos configurado antes.

y después de ver que funcionan lo que tenemos que hacer es ponerlos en le cuadro eléctrico.

NOTA: Esta parte la hico un técnico especializado. Yo no meto mano en eso ni loco.

Pero la parte que nos interesa a nosotros es la parte del Home Assistant

Si volvemos a la configuración del Dashboard de Energia lo que tenemos que hacer es remplazar los sensores que tenemos de los enchufes por los nuevos sensores que tenemos en los Shelly PM

Como teniamosi 2 canales por aparato y 2 aparatos .. pues nos da una medición para cada una de las diferentes fases del cuadro. A partir de ese momento empezaremos a ver las mediciones.

Ahora nos quedan dos cosas interesantes:

- Ver el precio aproximado de la factura.

- Dividir el consumo por aparatos

Para el precio de la factura. Home Assistant nos ofrece ya una funcionalidad justo en el panel de Energia. Para cada una de la fuentes de energía que tenéis configuradas podéis indicar una entidad que os da el precio de la electricidad en cada momento. Si añadis ese apartado en la configuración el panel os dará una aproximación del coste de la electricidad. Si he de decir que es una aproximación y que hay muchos impuestos derivados que no se calcula, pero os podéis hacer una idea.

La parte de dividir el consumo por aparato.. pues tenemos dos posibles soluciones. Una pasa por utilizar los enchufes inteligentes que ya teníamos. Ahora mismo lo único que esta midiendo el consumo de nuestra casa es los medidores que tenemos instalados en el cuadro. No podemos añadir a la configuración los enchufes por que sino estaríamos midiendo el consumo dos veces. Ahora, en le panel de Energia tenemos un apartado que podemos indicar “dispositivos individuales”

Esto lo que va a hacer es utilizar este consumo para “dividir” el consumo que vemos en los medidores del cuadro.

Lo que hace es suponer que el consumo total es lo que toma de los medidores del cuadro y ese consumo debería ser igual al consumo que tenemos en cada uno de los aparatos individuales. Si no es igual nos aparecerá lo que viene a ser “consumo desconocido”.

Pero, estamos en lo mismo, ahora se el consumo pero no se de donde viene. Si quiero saber cada uno de ello pues tengo que instalar medidores individuales en todos los sitios. La respuesta a eso es si, si no quieres hacer un “análisis” empírico de cada uno de los consumos que tienes en casa. Vamos lo que viene a ser el ir apagando y encendiendo cosas e ir viendo como suben las gráficas.

Hay una solución intermedia que viene de la mano de otra configuración en Home Assistant. Se llama PowerCAL

PowerCal te permite generar medidores virtuales que dependen del estado de otro elemento que tengas configurado en Home Assistant. Por ejemplo si tenéis luces inteligentes lo que podéis hacer es configurar un medidor virtual en PowerCAL que cada vez que encendéis la luz os reporte el consumo (virtual) de la misma. Este consumo virtual lo podéis poner como un dispositivo para que os aparezca en ese breakdown. Podéis incluso poner consumos fijos (como la nevera o cosas asi). No es que esto sea la panacea, pero si le dedicas tiempo podéis sacar mucha información. Es mucho mas “económico” que ir poniendo sensores a diestro y siniestro.

Lo ideal seria que cada uno de los aparatos que tuviéramos en casa reportara esta información de manera estándar. De forma que si tenéis ya una red inteligente de IoT pues pudierais leer esta información. Ahora eso no llegara pronto (creo)

Se que esto no es una información muy detallada o con mucha información técnica, pero espero que os sirva para empezar.

En que momento de todo esto estoy yo.

He estado midiendo esto durante varios meses, y hay algunas dudas que tengo. La mas importante es:

Si los medidores que tengo me dan el valor de consumo de TODA la casa, coincidirá esto con el valor de la factura de la luz.. pero eso lo dejo para otro post.